La compañía de seguridad informática advierte que los atacantes difundieron aplicaciones maliciosas a través de seis perfiles de Facebook que apuntaban al grupo étnico kurdo, las mismas fueron eliminados después de que ESET las notificara.

Investigadores de ESET, compañía líder en detección proactiva de amenazas, identificaron una campaña de espionaje dirigida a dispositivos móviles que apunta al grupo étnico kurdo. Esta campaña ha estado activa al menos desde marzo de 2020, distribuyendo (a través de perfiles dedicados de Facebook) dos backdoors para Android (conocidos como 888 RAT y SpyNote) disfrazados como aplicaciones legítimas. Estos perfiles parecían estar compartiendo noticias relacionadas con Android en idioma kurdo y noticias para los partidarios de los kurdos. Algunos de estos perfiles de Facebook difundieron adicionalmente y de forma deliberada aplicaciones para realizar espionaje en grupos públicos de Facebook que promovían contenido a favor de los kurdos. Datos de un sitio de descargas indican al menos 1.481 descargas desde URL promocionadas en unas pocas publicaciones de Facebook.

“Reportamos estos perfiles a Facebook y todos han sido eliminados. Dos de los perfiles estaban dirigidos a usuarios de tecnología, mientras que los otros cuatro se hicieron pasar por partidarios kurdos ”, dice el investigador de ESET Lukáš Štefanko, quien investigó esta campaña BladeHawk.

ESET identificó seis perfiles de Facebook que compartían aplicaciones de espionaje de Android como parte de esta campaña, realizada por el grupo BladeHawk. ESET reportó estos perfiles a Facebook y todos han sido eliminados. Dos de los perfiles estaban dirigidos a usuarios de tecnología, mientras que los otros cuatro se hicieron pasar perfiles partidarios kurdos. Todos estos perfiles se crearon en 2020 y poco después de su creación comenzaron a distribuir estas aplicaciones falsas. Excepto una de las cuentas, las demás no han publicado ningún otro contenido que no sean los RAT para Android disfrazados de aplicaciones legítimas.

Estos perfiles también son responsables de compartir aplicaciones para espionaje en grupos públicos de Facebook, la mayoría de los cuales eran partidarios de Masoud Barzani, ex presidente de la región del Kurdistán. En total, los grupos apuntados tienen más de 11.000 seguidores.

En un caso, detectó un intento de capturar las credenciales de Snapchat a través de un sitio de phishing.

El equipo de investigación de ESET identificó 28 publicaciones únicas de Facebook como parte de esta campaña BladeHawk. Cada una de estas publicaciones contenía descripciones de aplicaciones falsas y enlaces desde los cuales los investigadores pudieron descargar 17 APK únicos. Algunos de los enlaces web de APK apuntaban directamente a la aplicación maliciosa, mientras que otros apuntaban al servicio de carga de terceros, que rastrea la cantidad de descargas de archivos. Las aplicaciones de espionaje se descargaron 1.418 veces.

La mayoría de las publicaciones maliciosas de Facebook condujeron a descargas del 888 RAT, que es capaz de ejecutar 42 comandos recibidos de su servidor de comando y control (C&C). Puede robar y eliminar archivos de un dispositivo, tomar capturas de pantalla, obtener la ubicación del dispositivo, suplantar credenciales de Facebook, obtener una lista de aplicaciones instaladas, robar fotos de usuarios, tomar fotos, grabar audio y llamadas telefónicas circundantes, hacer llamadas, robar mensajes SMS, robar la lista de contactos del dispositivo y enviar mensajes de texto.

Esta actividad de espionaje descubierta por ESET está directamente relacionada con dos casos revelados públicamente en 2020. En un caso, el QiAnXin Threat Intelligence Center nombró al grupo detrás de los ataques BladeHawk, que ESET adoptó. Ambas campañas se distribuyeron a través de Facebook, utilizando malware creado con herramientas comerciales automatizadas (888 RAT y SpyNote), con todas las muestras del malware utilizando los mismos servidores C&C.

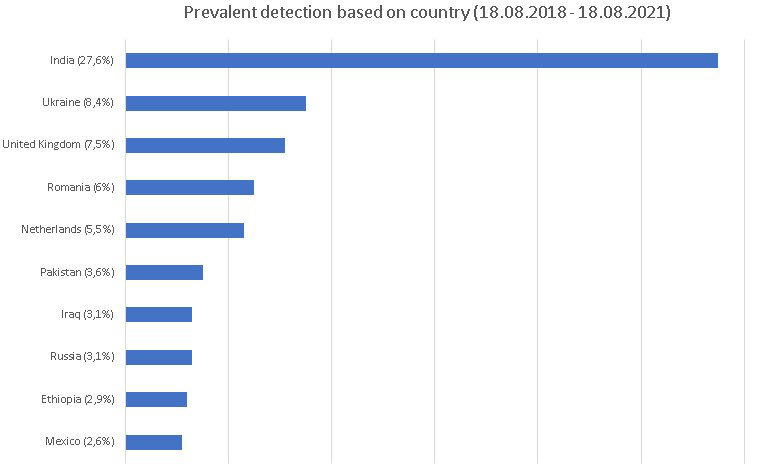

“Esta campaña de espionaje está activa desde marzo de 2020 y tiene como único objetivo dispositivos Android. Apuntó al grupo étnico kurdo a través de por lo menos 28 publicaciones maliciosas en Facebook que llevarían a potenciales víctimas a descargar 888 RAT para Android o SpyNote. La mayoría de las publicaciones maliciosas de Facebook dieron lugar a descargas del RAT multiplataforma de uso comercial 888 RAT, que ha estado disponible en el mercado clandestino desde 2018. En 2019, una copia descifrada de la versión Pro del builder 888 RAT estuvo disponible en algunos sitios web y, desde entonces, detectamos cientos de casos en todo el mundo utilizando 888 RAT para Android.“, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

#Tecnologia #NotaDePrensa #SNNV #29Sep #VenprensaInforma

Síguenos en: INSTAGRAM: @Venprensa – FACEBOOK: Venezolana de Prensa – TWITTER: @Venprensa